Introdução ao monitoramento de rede

Aprenda conceitos básicos como o modelo de sete camadas osI, tipos comuns de dispositivos e as cinco funções de sistemas de monitoramento de rede.

Modelo DE INTERCONEXÃO de Sistemas Abertos (OSI)

A compreensão da rede básica começa com o modelo de Interconexão de Sistemas Abertos.

O modelo OSI padroniza as principais funções de uma rede usando protocolos de rede. Isso permite que diferentes tipos de dispositivos de diferentes fornecedores se comuniquem entre si por uma rede.

No modelo OSI, as comunicações de rede são agrupadas em sete camadas lógicas. Dois dispositivos se comunicam usando protocolos padronizados da OSI em cada camada.

O modelo de sete camadas da OSI

| Função de camada | |

|---|---|

| Camada 7: Aplicação | Interage com aplicativos de software que implementam um componente de comunicação. |

| Camada 6: Apresentação | Converte dados de entrada e saída de um formato de apresentação para outro (criptografia de dados, compactação de texto). |

| Camada 5: Sessão | Controla as conexões entre computadores. Estabelece, gerencia e termina a conexão. |

| Camada 4: Transporte | Garante a transferência de dados de uma fonte para um host de destino em uma ou mais redes. |

| Camada 3: Rede | Rotas pacotes de dados entre dois nós em uma rede usando um endereço IP |

| Camada 2: Link de dados | Fornece uma conexão confiável entre dois nós conectados detectando erros na camada física. |

| Camada 1: Físico | Transmite um pouco de fluxo sobre mídias físicas, como coax ou cabo de fibra. |

As camadas Datalink (2), Rede (3 e Aplicativo (7) são as mais utilizadas para monitoramento. Os sistemas de monitoramento de rede usam essas camadas para descobrir os dispositivos na rede e como eles estão conectados, para gerar mapas de topologia de rede, e monitorar a rede.

Dispositivos de rede comuns

Routers

Routers conectam redes. Por exemplo, conectar uma rede privada à internet. Um router atua como despachante, escolhendo o melhor caminho para as informações viajarem. Routers conectam os usuários à internet. Routers são dispositivos de Camada 3

Switches

Os switches conectam computadores, impressoras, servidores e outros dispositivos à rede privada. Um switch funciona como um controlador permitindo que dispositivos na rede se comuniquem entre si. Switches são dispositivos de Camada 2

Firewalls

Firewalls protegem redes. Um firewall controla o tráfego de entrada e saída com base em regras. Isso cria uma barreira segura entre uma rede privada confiável e uma rede não confiável, como a Internet.

Servidores

As redes fornecem aplicativos e informações aos usuários. Aplicativos e informações ao vivo em servidores. Um servidor é uma instância em execução ou cópia de um aplicativo. Os servidores aceitam solicitações dos usuários e respondem de acordo. Por exemplo, quando você acessa um site, um servidor web "serve" páginas da Web para o seu dispositivo local. Outros exemplos de servidores são servidores de e-mail e servidores de banco de dados.

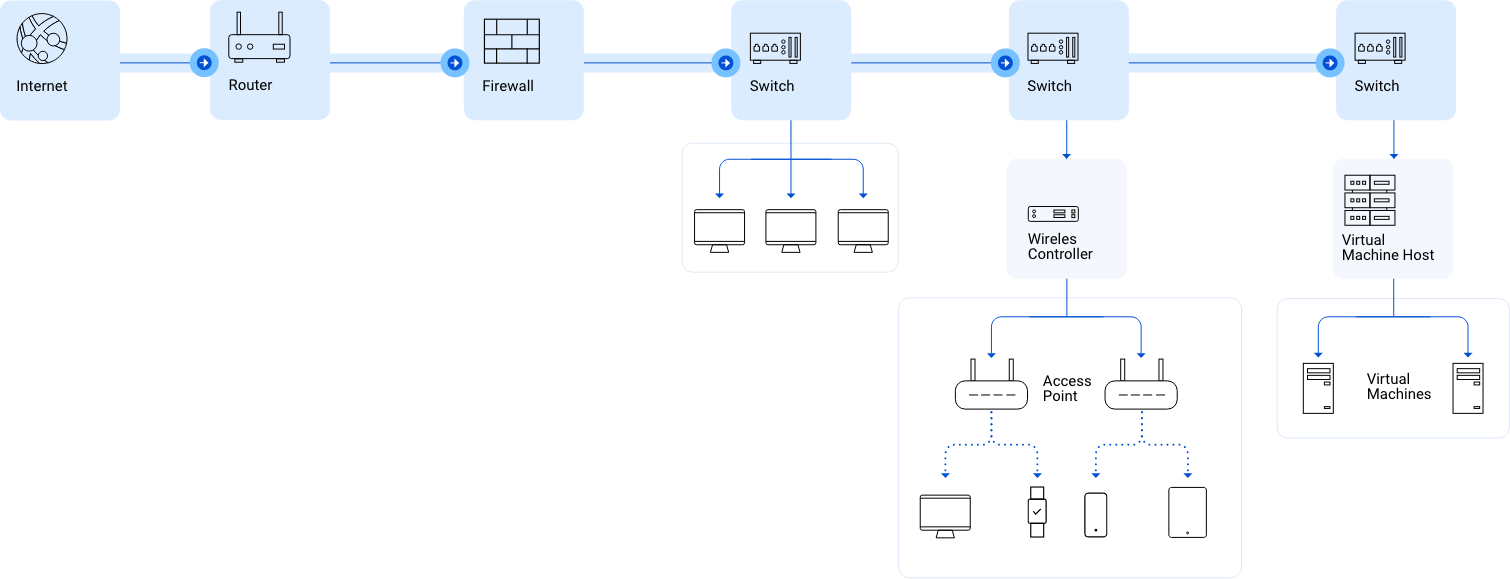

Como os dados passam por uma rede

A maioria das redes privadas estão conectadas à internet. Por exemplo, a internet conecta usuários remotos a escritórios centrais. Conecta clientes a sites.

Redes privadas estão conectadas à internet usando roteadores. As informações são enviadas pela internet na forma de pacotes de dados. Cada pacote de dados inclui um endereço IP de destino que os roteadores usam para enviar informações de um local para outro. Quando um roteador recebe um pacote de dados da internet, ele o encaminha para a rede privada.

Na maioria das redes, os pacotes de dados devem primeiro passar por um firewall. Seu objetivo é manter o tráfego ruim fora e manter a rede privada segura. Um firewall faz isso filtrando o tráfego entre a internet e a rede privada. Quando uma entrada o pacote de dados é sinalizado por regras de firewall, ele é bloqueado da rede privada.

Os firewalls também controlam o acesso do usuário entre a internet e a rede privada. Por exemplo, um firewall pode ser configurado para impedir que os usuários da rede privada usem protocolos específicos, como peer to peer. Esta é uma maneira que firewalls seguros redes privadas de acesso não autorizado, malware e outras ameaças à segurança.

Os pacotes de dados passados pelo firewall são recebidos por um switch na rede privada. Os switches conectam laptops, servidores, impressoras e outros dispositivos à rede privada. Esses dispositivos estão conectados ao switch usando uma placa de interface de rede ou NIC para abreviar. Cada NIC tem um controle de acesso de mídia exclusivo, ou endereço MAC. Os switches transmitem dados entre dispositivos usando esses endereços MAC.

Por que monitorar uma rede?

Então por que é importante monitorar redes? A rede é a linha de vida da infraestrutura de TI. Quando as redes falham, o fluxo de informações exigidos por aplicativos e operações comerciais para.

Redes são ambientes dinâmicos. Os administradores de rede são continuamente solicitados a adicionar novos usuários, tecnologias e aplicativos às suas redes. Essas mudanças podem afetar sua capacidade de fornecer desempenho de rede consistente e previsível.

Quando surgem problemas de rede, os Administradores de Rede são pressionados a identificar a causa raiz antes que ela impacte usuários, aplicativos e os negócios. Isso é mais problemático com problemas de desempenho intermitente que são difíceis de replicar e diagnosticar.

Muitas organizações de TI estão sujeitas a Contratos de Nível de Serviço ou SLAs.

SLAs (Service Level Agreements, contratos de nível de serviço)

Então, o que são SLAs e como eles impactam a TI? Um SLA é um contrato entre TI e Line of Business Owners. O cumprimento dos compromissos da SLA é frequentemente incluído nos planos de compensação de TI. Os SLAs são uma garantia de desempenho. Eles são medidos e relatados em.

Por que os SLAs são importantes? Porque o baixo desempenho e o tempo de inatividade são caros. Para um site de comércio eletrônico como LL Ben, uma hora de inatividade pode custar milhões em receitas perdidas.

Os requisitos de SLA podem ser muito rigorosos. Por exemplo, um SLA de quatro noves requer 99,99% de tempo de atividade. Isso permite menos de uma hora de inatividade por ano.

Quanto mais exigente o SLA, mais caro é implementar e manter. Por exemplo, entregar quatro ou cinco noves requer administradores de rede para configurar seus switches de rede em pares redundantes e ter um terceiro switch prontamente disponível para troca em caso de falha.

As cinco funções dos sistemas de monitoramento de rede

Falamos sobre o básico do networking, agora vamos falar sobre o básico dos Sistemas de Monitoramento de Rede, ou NMSs.

Os sistemas de monitoramento de rede fornecem cinco funções básicas:

- descobrir

- mapa

- monitor

- alerta

- relatório

Os NMSs diferem nas capacidades que entregam para cada uma dessas funções.

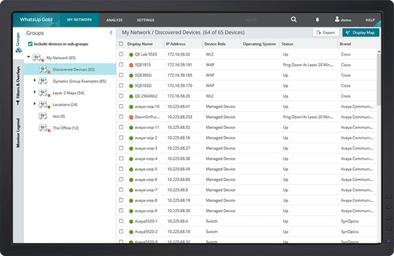

Descubra: Encontre os dispositivos em sua rede

O monitoramento da rede começa com o processo de descoberta. Simplificando, se você não sabe o que está na rede e como tudo está conectado, você não pode monitorá-lo. NMSs descobrem os dispositivos na rede – Os roteadores, switches, firewalls, servidores, impressoras e muito mais.

Os NMSs incluem uma biblioteca de modelos de monitoramento, que define como monitorar um dispositivo. No WhatsUp Gold, chamamos esses modelos de Funções do Dispositivo.

As funções do dispositivo são específicas do tipo e do fornecedor. Por exemplo, o que você monitora em um Cisco Router será diferente do que você monitora em um Servidor Dell.

Quando um sistema de monitoramento de rede completa o processo de detecção, ele atribui automaticamente uma função de dispositivo apropriada a cada dispositivo descoberto.

Os NMSs diferem em suas capacidades de descoberta. Todos os NMSs descobrem dispositivos na rede. No entanto, nem todos descobrirão como os dispositivos estão conectados à rede. Por exemplo, um NMS pode ter identificado um servidor na rede. Mas ele não vai saber o que mudá-lo está conectado.

Um NMS com descoberta de camada 2/3 descobrirá a conectividade porta a porta entre dispositivos na rede. Para um monitoramento eficaz da rede – não é suficiente saber o que está em uma rede, você precisa saber como tudo está conectado.

por que? Porque um problema de desempenho em um dispositivo pode afetar o desempenho de outro. Por exemplo, quando um switch falha, todos os dispositivos conectados a esse switch não podem se comunicar pela rede. Este é um grande problema se este é o switch conectando os servidores que suportam um sistema de CRM de organização.

Mapa: Visualize sua rede

Os olhos dos administradores de rede são sua ferramenta de diagnóstico mais valiosa. Sua capacidade de visualizar suas redes pode economizar horas, e até mesmo dias solucionando problemas de rede.

Infelizmente, os armários de fiação da rede ficam complexos e bagunçados. Isso limita a capacidade administrativa da rede de visualizar a rede e impede a resolução de problemas.

Os sistemas de monitoramento de rede geram mapas de rede. Os mapas de rede são uma poderosa ferramenta de primeira resposta que permite que os administradores de rede visualizem suas redes. Eles fornecem uma representação limpa e ordenada do armário de fiação. Mapas de rede dispositivos de exibição e status atualizado.

Muitos NMSs requerem uma quantidade significativa de processamento manual para criar um mapa de rede. Alguns apenas fornecem uma ferramenta de desenho e dependem do conhecimento do Administrador de Rede para mapear a rede.

Monitor: Fique de olho em sua rede

Como dissemos, os sistemas de monitoramento de rede fornecem funções de dispositivo de chave de giro que definem o que monitorar. Os administradores de rede podem modificar as funções do dispositivo ou criar novas do zero. NMSs expõem rede administradores para uma grande seleção de monitores.

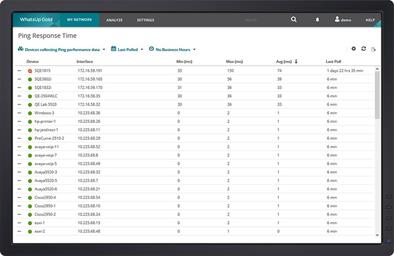

Como ponto de partida, os administradores de rede querem monitorar o "big 5" para qualquer dispositivo na rede. Isso inclui disponibilidade e latência do Ping e utilização de CPU, memória, disco e interface.

A maioria das ferramentas de monitoramento de rede fornece monitores para outros componentes de hardware, como ventiladores e fontes de alimentação em um switch, e até mesmo monitorar a temperatura em um armário de fiação. Eles também podem monitorar serviços de rede como HTTP, TCP/IP e FTP

Alerta: Seja notificado quando os dispositivos caíem

Os sistemas de monitoramento de rede notificam os administradores de rede quando algo dá errado. Eles fornecem alertas por e-mail, texto e registro.

O alerta baseado em limiar permite que os administradores de rede respondam a problemas antes que eles impactem usuários, aplicativos ou a empresa. Por exemplo, o NMS é configurado para emitir um alerta quando a utilização da CPU em um roteador excede 80%. Isso permite que o administrador de rede para investigar e responder proativamente antes que o roteador falhe completamente.

Métricas de desempenho como CPU, memória e utilização da interface flutuam durante o dia. Eles podem exceder os limites por alguns segundos ou minutos durante períodos de pico de uso. Os administradores da rede não querem ser incomodados com esses pequenos deslizes. Para evitar isso, os alertas de NMS são configurados com elementos de tempo. Por exemplo, se a utilização da CPU exceder 80% por mais de 10 minutos, emite um alerta.

Acredite ou não, os administradores da Rede precisam comer, dormir e passar tempo com suas famílias. Alguns NMSs permitem que os administradores de rede configurem períodos de apagão, quando os alertas são suspensos. Por exemplo, para economizar custos de energia, as impressoras para desligar à noite. NMSs pode ser configurado para suspender alertas de impressoras durante as horas da noite

Relatório: Entregar em SLAs com relatórios em tempo real e histórico

Os administradores de rede estão engajados em um ciclo de vida contínuo de projetar, analisar e redesenhar a rede.

Para suportar esse ciclo de vida, os sistemas NMSs fornecem dados de monitoramento em tempo real e histórico. Essas informações permitem administradores de rede:

- Para validar que os projetos de rede estão entregando os resultados desejados

- Expor tendências que poderiam impactar a capacidade da rede de entregar o desempenho exigido pelos usuários, aplicativos e negócios

- Para isolar e corrigir problemas de desempenho rapidamente

- E para provar que os compromissos da SLA estão sendo cumpridos.

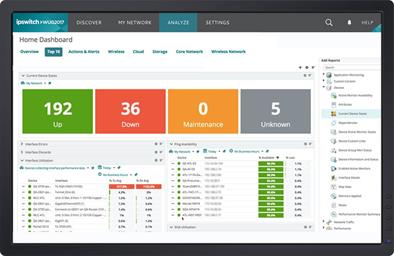

Os NMSs fornecem informações de monitoramento em páginas da Web chamadas dashboards. Os dashboards são compostos por visualizações de chave de turno. Por exemplo, uma exibição de utilização da CPU top 10 ou uma exibição de utilização da memória Top 10.

Os administradores de rede verificam os painéis de resumo para avaliar a saúde de toda a rede. E, em seguida, aprofundar com painéis detalhados de dispositivos e monitores específicos para isolar rapidamente problemas de desempenho

A maioria dos NMSs são personalizáveis. Os administradores de rede podem criar dashboards para seus clientes internos – Seus gerentes, donos de linhas de negócios, Help Desk e contrapartes gerenciando sistemas e aplicativos

Como uma ferramenta de monitoramento de rede monitora a rede?

Sistemas de monitoramento de rede pesquisam dispositivos de rede e servidores para obter dados de desempenho usando protocolos padrão como:

- SNMP, Protocolo simples de gerenciamento de rede

- WMI, Instrumentação de Gerenciamento do Windows

- E SSH, Secure Shell para unix e servidor Linux

Alguns NMSs suportam scripting linguagens como o Powershell – para criar monitores personalizados para servidores windows e consultas SQL – para criar monitores personalizados para bancos de dados.

Os dois protocolos de monitoramento mais utilizados são snmp e WMI. Eles fornecem aos Administradores de Rede milhares de monitores para avaliar a saúde de suas redes e dos dispositivos nelas.

Protocolo simples de gerenciamento de rede (SNMP)

O SNMP é um protocolo padrão que coleta dados de quase qualquer dispositivo conectado à rede, incluindo: Roteadores, Switches, Controladores LAN sem fio, Pontos de Acesso sem fio, servidores, impressoras e muito mais.

O SNMP funciona consultando "Objetos". Um objeto é algo sobre o qual um NMS coleta informações. Por exemplo, a utilização da CPU é um objeto SNMP. A consulta ao objeto de utilização da CPU retornaria um valor que um NMS usa para alertar e Relatórios.

Os Objetos consultados pelo SNMP são mantidos em uma Base de Informações gerenciais ou MIB. Um MIB define todas as informações expostas pelo dispositivo gerenciado. Por exemplo, o MIB para um roteador Cisco conterá todos os objetos, definidos pela Cisco, que podem ser usado para monitorar esse roteador, como utilização da CPU, utilização de memória e status da interface.

Os objetos em um MIB são catalogados usando um sistema de numeração padronizado. Cada objeto tem seu próprio identificador de objetos único ou OID.

Alguns NMSs fornecem um navegador MIB. Um navegador MIB permite que os administradores de rede naveguem através de um MIB para encontrar objetos adicionais que eles querem monitorar em um dispositivo

Instrumentação de Gerenciamento do Windows (WMI)

O WMI é a implementação da Microsoft do Web-Based Enterprise Management, uma iniciativa do setor de software para desenvolver um padrão para acessar informações de gerenciamento na empresa.

Este protocolo cria uma interface de sistema operacional que recebe informações de dispositivos executando um agente WMI. O WMI reúne detalhes sobre o sistema operacional, dados de hardware ou software, o status e as propriedades de sistemas remotos ou locais, informações de configuração e segurança e informações de processos e serviços. Em seguida, ele passa todos esses detalhes para o software de gerenciamento de rede, que monitora a saúde, o desempenho e a disponibilidade da rede.

Embora o WMI seja um protocolo proprietário para sistemas e aplicativos baseados no Windows, ele pode trabalhar com SNMP e outros protocolos. No entanto, a Microsoft preteriu comandos WMI no Windows em favor de cmdlets CIM, então se você está usando o PowerShell para gerenciar o WMI, você deve usá-los em vez disso.

Quer saber mais sobre monitoramento de rede?

Experimente esses recursos úteis.

Blogs Educacionais

Blogs de como fazer

Software de monitoramento de rede WhatsUp Gold

O WhatsUp Gold torna o monitoramento de rede simples. Com um painel de gerenciamento de rede unificado, o WhatsUp Gold facilita o monitoramento, alerta e relatório sobre o desempenho da infraestrutura de TI. Gerentes de TI pode centralizar o monitoramento físico e virtual do servidor, o monitoramento do desempenho do aplicativo, o monitoramento da largura de banda e o gerenciamento de log para evitar o tempo de inatividade e corrigir problemas rapidamente. WhatsUp Gold permite que a TI visualize e isole problemas de desempenho da rede ao mesmo tempo em que permite a simples detecção, mapeamento e configuração de rede. Assista a uma demonstração, solicite uma cotação de preço ou experimente você mesmo