Introducción al monitoreo de la red

Aprenda conceptos básicos como el modelo de siete capas OSI, los tipos de dispositivos comunes y las cinco funciones de los sistemas de supervisión de red.

Modelo de interconexión de sistemas abiertos (OSI)

La comprensión de las redes básicas comienza con el modelo de interconexión de sistemas abiertos.

El modelo OSI estandariza las funciones clave de una red mediante protocolos de red. Esto permite que diferentes tipos de dispositivos de diferentes proveedores se comuniquen entre sí a través de una red.

En el modelo OSI, las comunicaciones de red se agrupan en siete capas lógicas. Dos dispositivos se comunican mediante protocolos estandarizados OSI en cada capa.

El modelo OSI de siete capas

| Función de capa | |

|---|---|

| Capa 7: Aplicación | Interactúa con aplicaciones de software que implementan un componente de comunicación. |

| Capa 6: Presentación | Convierte los datos entrantes y salientes de un formato de presentación a otro (cifrado de datos, compresión de texto). |

| Capa 5: Sesión | Controla las conexiones entre equipos. Establece, administra y finaliza la conexión. |

| Capa 4: Transporte | Garantiza la transferencia de datos de un origen a un host de destino a través de una o varias redes. |

| Capa 3: Red | Enruta paquetes de datos entre dos nodos en una red utilizando una dirección IP |

| Capa 2: Enlace de datos | Proporciona una conexión confiable entre dos nodos conectados mediante la detección de errores en la capa física. |

| Capa 1: Física | Transmite una secuencia de bits a través de medios físicos tales como coaxial o cable de fibra. |

Las capas Datalink (2), Network (3) y Application (7) son las más comunes utilizadas para la supervisión. Los sistemas de monitoreo de red utilizan estas capas para descubrir los dispositivos de la red y cómo están conectados, para generar mapas de topología de red, y para monitorear la red.

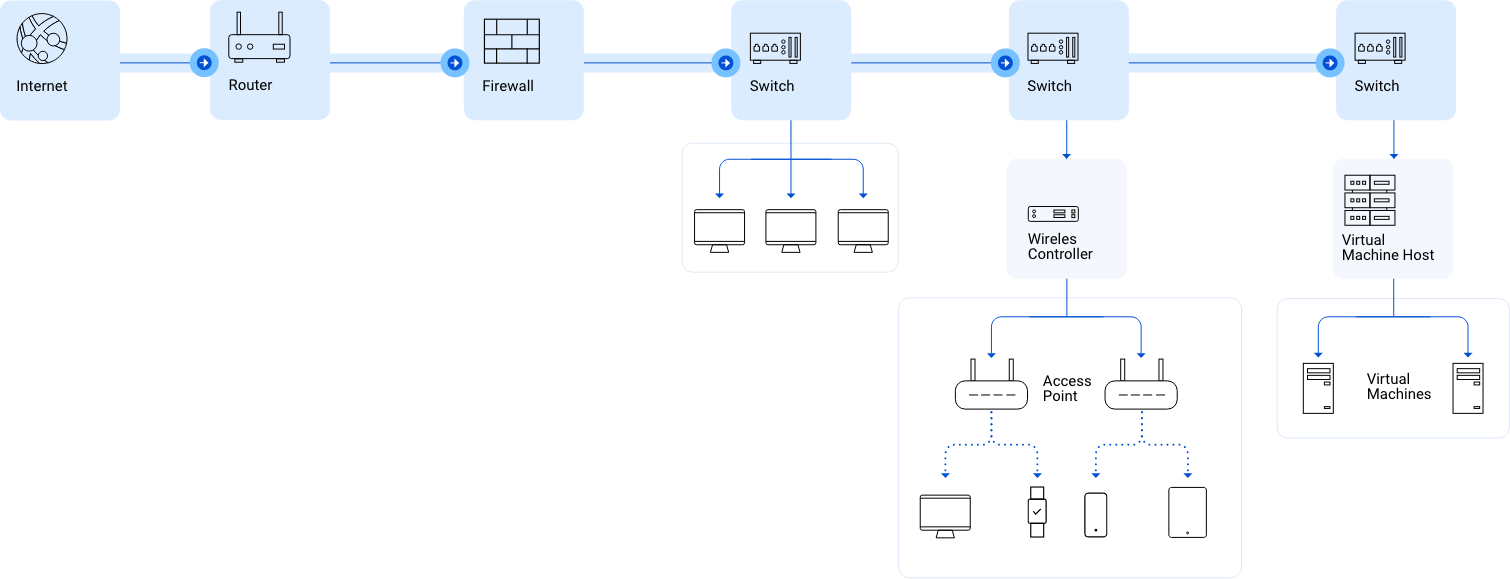

Dispositivos de red comunes

Routers

Los routers conectan redes. Por ejemplo, conectar una red privada a Internet. Un router actúa como despachador, eligiendo la mejor ruta para que la información viaje. Los routers conectan a los usuarios a Internet. Los routers son dispositivos de Capa 3

Interruptores

Los conmutadores conectan ordenadores, impresoras, servidores y otros dispositivos a la red privada. Un conmutador funciona como un controlador que permite que los dispositivos de la red se comuniquen entre sí. Los conmutadores son dispositivos de Capa 2

Firewall

Los Firewall protegen las redes. Un firewall controla el tráfico entrante y saliente en función de las reglas. Esto crea una barrera segura entre una red privada de confianza y una red que no es de confianza, como Internet.

Servidores

Las redes entregan aplicaciones e información a los usuarios. Aplicaciones e información en vivo en servidores. Un servidor es una instancia en ejecución o una copia de una aplicación. Los servidores aceptan solicitudes de los usuarios y responden en consecuencia. Por ejemplo, cuando accede a un sitio web, un servidor web "sirve" páginas web a su dispositivo local. Otros ejemplos de servidores son los servidores de correo electrónico y los servidores de bases de datos.

Cómo pasan los datos a través de una red

La mayoría de las redes privadas están conectadas a Internet. Por ejemplo, Internet conecta a los usuarios remotos con las oficinas centrales. Conecta a los clientes con sitios web.

Las redes privadas están conectadas a Internet mediante enrutadores. La información se envía a través de Internet en forma de paquetes de datos. Cada paquete de datos incluye una dirección IP de destino que los routers utilizan para enviar información desde una ubicación a Otro. Cuando un router recibe un paquete de datos de Internet, lo reenvía a la red privada.

En la mayoría de las redes, los paquetes de datos deben pasar primero a través de un firewall. Su propósito es mantener el tráfico malo fuera y mantener la red privada segura. Un firewall hace esto filtrando el tráfico entre Internet y la red privada. Cuando un paquete de datos está marcado por las reglas del firewall, se bloquea de la red privada.

Los firewalls también controlan el acceso de los usuarios entre Internet y la red privada. Por ejemplo, se puede configurar un firewall para evitar que los usuarios de la red privada usen protocolos específicos, como peer to peer. Esta es una manera en que los cortafuegos aseguran redes privadas de acceso no autorizado, malware y otras amenazas a la seguridad.

Los paquetes de datos pasados a través del firewall son recibidos por un Switch en la red privada. Los conmutadores conectan portátiles, servidores, impresoras y otros dispositivos a la red privada. Estos dispositivos están conectados al conmutador mediante una tarjeta de interfaz de red, o NIC para abreviar. Cada NIC tiene un control de acceso a medios único o una dirección MAC. Los conmutadores transmiten datos entre dispositivos utilizando estas direcciones MAC.

¿Por qué supervisar una red?

Entonces, ¿por qué es importante monitorear las redes? La red es la línea de vida de la infraestructura de TI. Cuando las redes fallan, el flujo de información requerido por las aplicaciones y las operaciones empresariales se detiene.

Las redes son entornos dinámicos. Los administradores de red se les pide continuamente que agreguen nuevos usuarios, tecnologías y aplicaciones a sus redes. Estos cambios pueden afectar a su capacidad para ofrecer un rendimiento de red coherente y predecible.

Cuando surgen problemas de red, los administradores de red se ven presionados para identificar la causa raíz antes de que afecte a los usuarios, las aplicaciones y el negocio. Esto es más problemático con problemas de rendimiento intermitentes que son difíciles de replicar y diagnosticar.

Muchas organizaciones de TI están sujetas a acuerdos de nivel de servicio o SLA.

Acuerdos de nivel de servicio (SLA)

Entonces, ¿qué son los SLA y cómo afectan a TI? Un SLA es un contrato entre TI y los propietarios de la línea de negocio. Los compromisos de SLA de cumplimiento a menudo se incluyen en los planes de compensación de TI. Los SLA son una garantía de rendimiento. Se miden y se informan En.

¿Por qué son importantes los SLA? Porque el bajo rendimiento y el tiempo de inactividad es costoso. Para un sitio web de comercio electrónico como LL Ben, una hora de tiempo de inactividad puede costar millones en ingresos perdidos.

Los requisitos de SLA pueden ser muy estrictos. Por ejemplo, un SLA de cuatro nueves requiere un tiempo de actividad del 99,99 %. Esto permite menos de una hora de tiempo de inactividad al año.

Cuanto más exigente sea el SLA, más costoso será implementarlo y mantenerlo. Por ejemplo, entregar cuatro o cinco nueves requiere que los administradores de red configuren sus conmutadores de red en pares redundantes, Y tienen un tercer conmutador fácilmente disponible para intercambiar en caso de fallo.

Las cinco funciones de los sistemas de supervisión de red

Hemos hablado sobre los conceptos básicos de las redes, ahora vamos a hablar sobre los conceptos básicos de los sistemas de supervisión de red, o NMS.

Los sistemas de supervisión de red proporcionan cinco funciones básicas:

- Descubre

- Mapa

- Monitor

- Alerta

- Informe

Los NMS difieren en las capacidades que entregan para cada una de estas funciones.

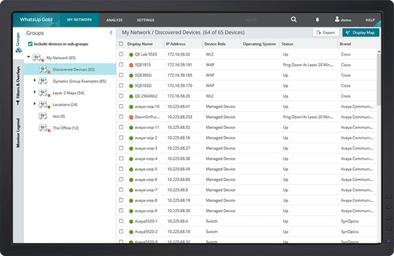

Descubre: Encuentre los dispositivos en su red

La supervisión de red comienza con el proceso de detección. En pocas palabras, si no sabes lo que hay en la red y cómo está todo conectado, no puedes monitorearlo. Los NMS descubren los dispositivos en la red – Los routers, switches, firewalls, servidores, impresoras y más.

Los NMS incluyen una biblioteca de plantillas de supervisión, que define cómo supervisar un dispositivo. En WhatsUp Gold, llamamos a estas plantillas Roles de dispositivo.

Los roles de dispositivo son específicos del tipo y del proveedor. Por ejemplo, lo que usted monitorea en un router Cisco diferirá de lo que usted monitorea en un servidor Dell.

Cuando un sistema de monitoreo de red completa el proceso de detección, asigna automáticamente un rol de dispositivo adecuado a cada dispositivo detectado.

Los NMS difieren en sus capacidades de descubrimiento. Todos los NMS descubren los dispositivos en la red. Sin embargo, no todos descubrirán cómo se conectan los dispositivos a la red. Por ejemplo, un NMS puede haber identificado un servidor en la red. Pero no sabrá qué interruptor al que está conectado.

Un NMS con la detección de la capa 2/3 descubrirá la Conectividad de puerto a puerto entre los dispositivos en la red. Para una supervisión eficaz de la red – no es suficiente saber lo que hay en una red, necesitas saber cómo está todo conectado.

¿por qué? Porque un problema de rendimiento en un dispositivo puede afectar al rendimiento de otro. Por ejemplo, cuando se produce un error en un conmutador, todos los dispositivos conectados a ese conmutador no pueden comunicarse a través de la red. Este es un gran problema si este es el switch que conecta los servidores que soportan un sistema CRM de la organización.

Mapa: Visualice su red

Los ojos de los administradores de red son su herramienta de diagnóstico más valiosa. Su capacidad para visualizar sus redes puede ahorrar horas e incluso días solucionando problemas de red.

Lamentablemente, los armarios de cableado de red obtenga complejo y desordenado. Esto limita la capacidad de administración de red para visualizar la red e impide la resolución de problemas.

Los sistemas de supervisión de red generan mapas de red. Los mapas de red son una potente herramienta de primera respuesta que permite a los administradores de red visualizar sus redes. Proporcionan una representación limpia y ordenada del armario de cableado. Mapas de red dispositivos de visualización y el estado actualizado.

Muchos NMS requieren una cantidad significativa de procesamiento manual para crear un mapa de red. Algunos simplemente proporcionan una herramienta de dibujo y confían en el conocimiento del administrador de red para trazar la red.

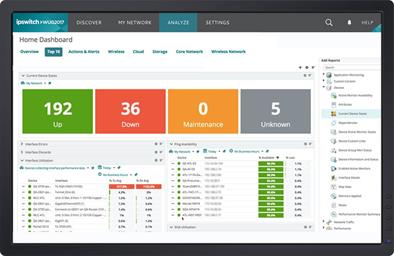

Monitor: Mantenga un ojo en su red

Como hemos indicado, los sistemas de supervisión de red proporcionan roles de dispositivo llave en contra que definen qué supervisar. Los administradores de red pueden modificar los roles de dispositivo o crear otros nuevos desde cero. NMS exponen red administradores a una gran selección de monitores.

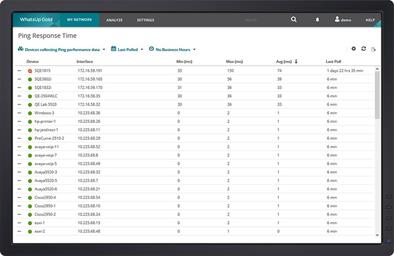

Como punto de partida, los administradores de red desean supervisar el "big 5" para cualquier dispositivo de la red. Esto incluye la disponibilidad y latencia de Ping, y la utilización de CPU, memoria, disco e interfaz.

La mayoría de las herramientas de monitoreo de red proporcionan monitores para otros componentes de hardware como los ventiladores y las fuentes de alimentación en un interruptor, e incluso monitorean la temperatura en un armario de cableado. También pueden supervisar servicios de red como HTTP, TCP/IP y FTP

Alerta: Reciba una notificación cuando los dispositivos se vayan

Los sistemas de supervisión de red notifican a los administradores de red cuando algo sale mal. Entregan alertas por correo electrónico, texto y registro.

Las alertas basadas en umbrales permiten a los administradores de red responder a los problemas antes de que afecten a los usuarios, las aplicaciones o la empresa. Por ejemplo, el NMS se configura para publicar una alerta cuando la utilización de la CPU en un router excede el 80%. Esto permite que la administrador de red para investigar proactivamente y responder antes de que el router falle por completo.

Las métricas de rendimiento como la utilización de CPU, memoria e interfaz fluctúan durante el día. Pueden exceder los umbrales durante unos segundos o minutos durante los períodos de uso máximo. Los administradores de red no quieren que se molesten con estos pequeños blips. Para evitar esto, las alertas NMS se configuran con un elemento de tiempo. Por ejemplo, si la utilización de la CPU supera el 80% durante más de 10 minutos, emita una alerta.

Lo creas o no, los administradores de red necesitan comer, dormir y pasar tiempo con sus familias. Algunos NMS permiten a los administradores de red configurar períodos de bloqueo, cuando se suspenden las alertas. Por ejemplo, para ahorrar costos de energía, las impresoras se apagan por la noche. NMS se puede configurar para suspender alertas de impresoras durante las horas de la noche

Informe: Entregar en SLAs con informes históricos y en tiempo real

Los administradores de red participan en un ciclo de vida continuo de diseño, análisis y rediseño de la red.

Para soportar este ciclo de vida, los sistemas NMS proporcionan datos de monitoreo históricos y en tiempo real. Esta información habilita a los administradores de red:

- Validar que los diseños de red están dando los resultados deseados

- Exponer tendencias que podrían afectar la capacidad de la red para ofrecer el rendimiento exigido por los usuarios, las aplicaciones y el negocio

- Para aislar y solucionar problemas de rendimiento rápidamente

- Y para proporcionar pruebas de que se están cumpliendo los compromisos de SLA.

Los NMS proporcionan información de supervisión en páginas web llamadas paneles de control. Los paneles se componen de vistas llave en giro. Por ejemplo, una vista de utilización de CPU superior de 10 o una vista de utilización de memoria top 10.

Los administradores de red analizan los paneles de resumen para evaluar el estado de toda la red. Y luego profundice con paneles detallados de dispositivos y monitores específicos para aislar rápidamente los problemas de rendimiento

La mayoría de los NMS son personalizables. Los administradores de red pueden crear paneles para sus clientes internos: sus gerentes, propietarios de líneas de negocio, Help Desk y contrapartes que administran sistemas y aplicaciones

¿Cómo monitorea una herramienta de supervisión de red la red?

Los sistemas de supervisión de red sondean los dispositivos de red y los servidores en busca de datos de rendimiento mediante protocolos estándar, como:

- SNMP, Protocolo simple de administración de redes

- WMI, Windows Management Instrumentation

- Y SSH, Secure Shell para Unix y servidor Linux

Algunos NMS admiten lenguajes de scripting como Powershell (para crear monitores personalizados para servidores Windows y consultas SQL) para crear monitores personalizados para bases de datos.

Los dos protocolos de monitoreo más utilizados son SNMP y WMI. Proporcionan a los administradores de red miles de monitores para evaluar el estado de sus redes y los dispositivos que hay en ellas.

Protocolo simple de administración de redes (SNMP)

SNMP es un protocolo estándar que recopila datos de casi cualquier dispositivo conectado a la red, incluidos: routers, conmutadores, controladores laN inalámbricos, puntos de acceso inalámbricos, servidores, impresoras y más.

SNMP funciona consultando "Objetos". Un objeto es algo sobre lo que un NMS recopila información. Por ejemplo, la utilización de la CPU es un objeto SNMP. La consulta en el objeto de utilización de CPU devolvería un valor que un NMS utiliza para alertar y Informes.

Los objetos consultados por SNMP se mantienen en una base de información de administración, o MIB. Un MIB define toda la información expuesta por el dispositivo administrado. Por ejemplo, el MIB para un router Cisco contendrá todos los objetos, definidos por Cisco, que pueden ser utilizado para monitorear a ese router tal como la utilización de la CPU, la utilización de la memoria y el estatus de la interfaz.

Los objetos de un MIB se cataloga utilizando un sistema de numeración estandarizado. Cada objeto tiene su propio identificador de objeto único o OID.

Algunos NMS proporcionan un navegador MIB. Un navegador MIB permite a los administradores de red navegar a través de un MIB para encontrar objetos adicionales que quieren monitorear en un dispositivo

Interfaz de máquina de Windows (WMI)

WMI es un protocolo que se utiliza para supervisar aplicaciones y servidores basados en Windows de Microsoft. WMI es específico de Windows y no supervisa los dispositivos de red ni los servidores que no son de Microsoft.

WMI tiene una gran biblioteca con miles de contadores de rendimiento. Puede utilizar WMI para supervisar casi cualquier cosa en un servidor Windows que pueda supervisar con SNMP.

Un negativo de WMI, es que es más intensivo de recursos es para NMS, consumiendo más CPU y memoria para procesar que SNMP.

¿Desea obtener más información sobre la supervisión de la red?

Pruebe estos recursos útiles.

Blogs educativos

Blogs de cómo hacerlo

Software de monitoreo de red WhatsUp Gold

WhatsUp Gold simplifica la supervisión de la red. Con un panel de administración de red unificado, WhatsUp Gold facilita la supervisión, alerta e información sobre el rendimiento de la infraestructura de TI. Gerentes de TI puede centralizar la supervisión física y virtual del servidor, la supervisión del rendimiento de las aplicaciones, la supervisión del ancho de banda y la administración de registros para evitar el tiempo de inactividad y solucionar los problemas rápidamente. WhatsUp Gold permite a TI visualizar y aislar los problemas de rendimiento de la red al mismo tiempo que permite la detección, asignación y configuración de redes simples. Vea una demostración, solicite una cotización de precio o pruébela usted mismo