Introduction à la supervision réseau

Découvrez les concepts de base tels que le modèle OSI à sept couches, les types de dispositifs les plus courants et apprenez l'essentiel sur les cinq fonctions des logiciels de supervision réseau.

Modèle d'interconnexion des systèmes ouverts (OSI)

La compréhension de la mise en réseau de base commence par le modèle Open Systems Interconnect.

Le modèle OSI normalise les fonctions clés d'un réseau à l'aide de protocoles de mise en réseau. Cela permet à différents types de périphériques provenant de différents fournisseurs de communiquer entre eux sur un réseau.

Dans le modèle OSI, les communications réseau sont regroupées en sept couches logiques. Deux périphériques communiquent à l'aide de protocoles normalisés OSI à chaque couche.

Le modèle OSI à sept couches

| Couche | Fonction |

|---|---|

| Couche 7 : Application | Interagit avec les applications logicielles qui mettent en œuvre un composant communicant. |

| Couche 6 : Présentation | Convertit les données entrantes et sortantes d’un format de présentation à un autre (chiffrement de données, compression du texte). |

| Couche 5 : Session | Contrôle les connexions entre les ordinateurs. Établit, gère et met fin à la connexion. |

| Couche 4 : Transport | Assure le transfert des données d'un hôte source à un hôte de destination à travers un ou plusieurs réseaux. |

| Couche 3 : Réseau | Achemine les paquets de données entre deux nœuds d'un réseau en utilisant une adresse IP. |

| Couche 2 : Liaison de données | Fournit une connexion fiable entre deux nœuds connectés en détectant les erreurs au niveau de la couche physique. |

| Couche 1 : Physique | Transmet un flux binaire sur un support physique tel qu'un câble coaxial ou en fibre. |

Les couches Liaison de données (2), Réseau (3) et Application (7) sont les plus couramment utilisées pour la supervision. Les logiciels de supervision réseau utilisent ces couches pour découvrir les périphériques du réseau et la façon dont ils sont connectés, pour générer des cartes de topologie du réseau et pour superviser le réseau.

Périphériques réseau courants

Routeurs

Les routeurs connectent les réseaux. Par exemple, pour connecter un réseau privé à l'Internet. Un routeur agit comme un répartiteur, en choisissant le meilleur chemin pour que l'information puisse voyager. Les routeurs connectent les utilisateurs à l'internet. Les routeurs sont des dispositifs de couche 3.

Commutateurs

Les commutateurs connectent les ordinateurs, les imprimantes, les serveurs et d'autres appareils au réseau privé. Un commutateur fonctionne comme un contrôleur permettant aux périphériques du réseau de communiquer entre eux. Les commutateurs sont des dispositifs de couche 2.

Pare-feu

Les pare-feu protègent les réseaux. Un pare-feu contrôle le trafic entrant et sortant en fonction de règles. Il crée une barrière sécurisée entre un réseau privé fiable et un réseau non fiable, comme Internet.

Serveurs

Comment les données transitent dans un réseau

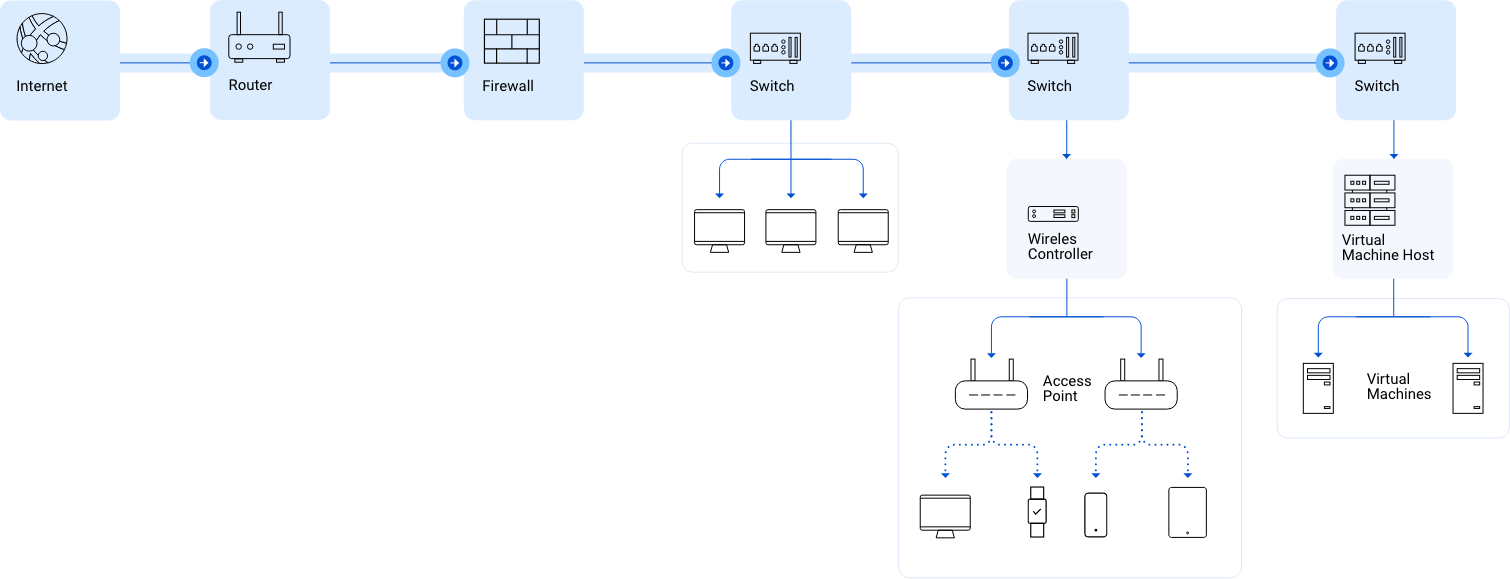

La plupart des réseaux privés sont connectés à l'internet. Par exemple, l'internet connecte les utilisateurs distants aux bureaux centraux. Il connecte les clients aux sites web.

Les réseaux privés sont connectés à l'Internet à l'aide de routeurs. Les informations sont envoyées sur Internet sous la forme de paquets de données. Chaque paquet de données comprend une adresse IP de destination que les routeurs utilisent pour envoyer des informations d'un endroit à un autre. Lorsqu'un routeur reçoit un paquet de données en provenance d'Internet, il le transmet au réseau privé.

Dans la plupart des réseaux, les paquets de données doivent d'abord passer par un pare-feu. Son but est d'empêcher le mauvais trafic d'entrer et de sécuriser le réseau privé. Pour ce faire, un pare-feu filtre le trafic entre l'Internet et le réseau privé. Lorsqu'un paquet de données entrant est signalé par les règles du pare-feu, il est bloqué sur le réseau privé.

Les pare-feu contrôlent également l'accès des utilisateurs entre l'internet et le réseau privé. Par exemple, un pare-feu peut être configuré pour empêcher les utilisateurs du réseau privé d'utiliser des protocoles spécifiques tels que le peer to peer. C'est l'une des façons dont les pare-feu protègent les réseaux privés contre les accès non autorisés, les logiciels malveillants et d'autres menaces pour la sécurité.

Les paquets de données qui traversent le pare-feu sont reçus par un commutateur sur le réseau privé. Les commutateurs connectent les ordinateurs portables, les serveurs, les imprimantes et d'autres appareils au réseau privé. Ces appareils sont connectés au commutateur à l'aide d'une carte d'interface réseau, ou NIC en abrégé. Chaque NIC possède une adresse MAC (Media Access Control) unique. Les commutateurs transmettent les données entre les appareils en utilisant ces adresses MAC.

Pourquoi superviser un réseau ?

Alors pourquoi est-il important de superviser les réseaux ? Le réseau est la ligne de vie de l'infrastructure informatique. Lorsque les réseaux tombent en panne, le flux d'informations requis par les applications et les opérations commerciales s'arrête.

Les réseaux sont des environnements dynamiques. Les administrateurs de réseaux sont continuellement invités à ajouter de nouveaux utilisateurs, technologies et applications à leurs réseaux. Ces changements peuvent avoir un impact sur leur capacité à fournir des performances réseau cohérentes et prévisibles.

Lorsque des problèmes de réseau surviennent, les administrateurs de réseau sont pressés d'en identifier la cause principale avant qu'ils n'affectent les utilisateurs, les applications et l'entreprise. Cela est encore plus problématique avec les problèmes de performance intermittents qui sont difficiles à reproduire et à diagnostiquer.

De nombreuses entreprises informatiques sont soumises à des contrats de niveau de service, ou SLA.

Contrats de niveau de service (SLA)

Que sont donc les SLA et quel est leur impact sur l'informatique ? Un SLA est un contrat entre l'informatique et les propriétaires de la ligne d'affaires. Le respect des engagements en matière de SLA est souvent inclus dans les plans de rémunération des informaticiens. Les SLA sont une garantie de performance. Ils sont mesurés et font l'objet de rapports.

Pourquoi les SLA sont-ils importants ? Parce que les mauvaises performances et les temps d'arrêt sont coûteux. Pour un site de commerce électronique comme LL Ben, une heure de temps d'arrêt peut coûter des millions de dollars en revenus perdus.

Les exigences en matière de SLA peuvent être très strictes. Par exemple, un SLA de quatre neuf exige un temps de disponibilité de 99,99 %. Cela autorise moins d'une heure de temps d'arrêt par an.

Plus l'accord de niveau de service est exigeant, plus il est coûteux à mettre en œuvre et à maintenir. Par exemple, pour obtenir un SLA de quatre ou cinq étoiles, les administrateurs réseau doivent configurer leurs commutateurs réseau en paires redondantes ET disposer d'un troisième commutateur facilement interchangeable en cas de panne.

Les cinq fonctions des logiciels de supervision réseau

Nous avons abordé les bases de la mise en réseau, parlons maintenant des bases des systèmes de supervision réseau, ou NMS.

Les systèmes de supervision réseau assurent cinq fonctions de base :

- Découvrir

- Cartographier

- Monitorer

- Alerter

- Rapporter

Les NMS diffèrent dans les capacités qu'ils fournissent pour chacune de ces fonctions.

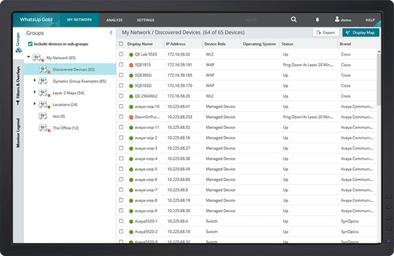

Découvrir : recherchez les périphériques sur votre réseau

La supervision réseau commence par le processus de découverte. En termes simples, si vous ne savez pas ce qu'il y a sur le réseau et de quelle manière il est connecté, vous ne pouvez pas le surveiller. Les NMS découvrent les périphériques sur le réseau - les routeurs, les commutateurs, les pare-feu, les serveurs, les imprimantes et bien plus encore.

Les NMS comprennent une bibliothèque de modèles de surveillance, qui définit la manière de surveiller un périphérique. Sur WhatsUp Gold, ces modèles sont appelés rôles de périphériques.

Les rôles de périphérique sont spécifiques au type et au fournisseur. Par exemple, ce que vous surveillez sur un routeur Cisco sera différent de ce que vous surveillez sur un serveur Dell.

Lorsqu'un logiciel de supervision réseau termine le processus de découverte, il attribue automatiquement un rôle de périphérique approprié à chaque périphérique découvert.

Les NMS diffèrent par leurs capacités de découverte. Tous les NMS découvrent les appareils sur le réseau. Cependant, tous ne découvrent pas comment les périphériques sont connectés au réseau. Par exemple, un NMS peut avoir identifié un serveur sur le réseau. Mais il ne saura pas à quel commutateur il est connecté.

Un NMS avec découverte de la couche 2/3 découvrira la connectivité de port à port entre les périphériques sur le réseau. Pour une supervision efficace du réseau, il ne suffit pas de savoir ce qui s'y trouve, il faut aussi comprendre comment il est connecté.

Pourquoi ? Parce qu'un problème de performance sur un périphérique peut avoir un impact sur les performances d'un autre. Par exemple, lorsqu'un commutateur tombe en panne, tous les appareils connectés à ce commutateur ne peuvent pas communiquer sur le réseau. C'est un gros problème s'il s'agit du commutateur qui relie les serveurs supportant le système CRM d'une entreprise.

Cartographier : visualisez votre réseau

Les yeux d'un administrateur de réseau sont son outil de diagnostic le plus précieux. Leur capacité à visualiser leurs réseaux peut leur faire gagner des heures, voire des jours, dans la résolution des problèmes de réseau.

Malheureusement, les armoires de câblage du réseau deviennent complexes et désordonnées. Cela limite la capacité de l'administrateur réseau à visualiser le réseau et entrave la résolution des problèmes.

Les logiciels de supervision réseau génèrent des cartes du réseau. Les cartes de réseau constituent un puissant outil de première intervention qui permet aux administrateurs de visualiser leurs réseaux. Elles fournissent une représentation propre et ordonnée de l'armoire de câblage. Les cartes de réseau affichent les dispositifs et leur état à jour.

De nombreux NMS nécessitent une quantité importante de traitement manuel pour créer une carte du réseau. Certains se contentent de fournir un outil de dessin et s'appuient sur les connaissances de l'administrateur réseau pour cartographier l'infrastructure.

Superviser : gardez un œil sur votre réseau

Comme nous l’avons dit, les systèmes de supervision réseau fournissent des rôles de périphériques clés en main qui définissent ce qu'il faut superviser. Les administrateurs réseau peuvent modifier les rôles des périphériques ou en créer de nouveaux à partir de zéro. Les NMS exposent les administrateurs réseau à un large choix de moniteurs.

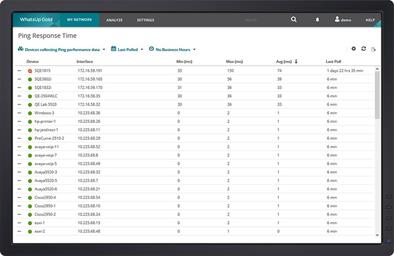

Pour commencer, les administrateurs réseau veulent superviser les « 5 grands » pour tout périphérique sur le réseau. Cela inclut la disponibilité et la latence du Ping, ainsi que l'utilisation du CPU, de la mémoire, du disque et de l'interface.

La plupart des outils de supervision réseau proposent des moniteurs pour d'autres composants matériels, comme les ventilateurs et les alimentations d'un commutateur, et surveillent même la température dans une armoire de câblage. Ils peuvent également surveiller les services réseau tels que HTTP, TCP/IP et FTP.

Alerter : recevez une notification en cas de panne des périphériques

Les logiciels de supervision réseau informent les administrateurs réseau lorsque quelque chose ne va pas. Ils émettent des alertes par courrier électronique, par SMS et par consignation.

Les alertes basées sur des seuils permettent aux administrateurs réseau de réagir aux problèmes avant qu'ils n'aient un impact sur les utilisateurs, les applications ou l'entreprise. Par exemple, le NMS est configuré pour émettre une alerte lorsque l'utilisation du CPU d'un routeur dépasse 80 %. Cela permet à l'administrateur réseau d'enquêter de manière proactive et de réagir avant que le routeur ne tombe en panne.

Les mesures de performance telles que l'utilisation du CPU, de la mémoire et des interfaces fluctuent au cours de la journée. Elles peuvent dépasser les seuils pendant quelques secondes ou minutes pendant les périodes d'utilisation maximale. Les administrateurs de réseau ne veulent pas être dérangés par ces petits problèmes. Pour éviter cela, les alertes NMS sont configurées avec un élément temporel. Par exemple, si l'utilisation du CPU dépasse 80 % pendant plus de 10 minutes, une alerte est émise.

Croyez-le ou non, les administrateurs réseau ont besoin de manger, de dormir et de passer du temps avec leur famille. Certains NMS permettent aux administrateurs réseau de configurer des périodes d'interdiction pendant lesquelles les alertes sont suspendues. Par exemple, pour économiser des coûts énergétiques, les imprimantes doivent s'éteindre la nuit. Les NMS peuvent être configurés pour suspendre les alertes des imprimantes en soirée.

Rapporter : respectez les contrats de niveau de service grâce à des rapports historiques et en temps réel

Les administrateurs réseau sont engagés dans un cycle de vie continu de conception, d'analyse et de reconception du réseau.

Pour soutenir ce cycle de vie, les systèmes NMS fournissent des données de supervision en temps réel et historiques. Ces informations permettent aux administrateurs réseau de :

- Valider que les conceptions de réseau produisent les résultats souhaités.

- Révéler les tendances qui pourraient avoir un impact sur la capacité du réseau à fournir les performances exigées par les utilisateurs, les applications et l'entreprise.

- Identifier et résoudre rapidement les problèmes de performance.

- Et de prouver que les engagements en matière de SLA sont respectés.

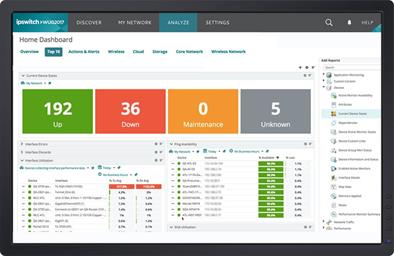

Les NMS fournissent des informations de supervision sur des pages Web appelées tableaux de bord. Les tableaux de bord sont constitués de vues clés en main. Par exemple, une vue du Top 10 de l'utilisation du CPU ou une vue du Top 10 de l'utilisation de la mémoire sont disponibles.

Les administrateurs réseau parcourent les tableaux de bord sommaires pour évaluer la santé de l'ensemble du réseau. Ils peuvent ensuite explorer les tableaux de bord détaillés de périphériques et de moniteurs spécifiques pour identifier rapidement les problèmes de performance.

La plupart des NMS sont personnalisables. Les administrateurs réseau peuvent créer des tableaux de bord pour leurs clients internes - leurs gestionnaires, les responsables des secteurs d'activité, le service d'assistance et les homologues qui gèrent les systèmes et les applications.

Comment un outil de supervision réseau surveille-t-il le réseau ?

Les logiciels de supervision réseau interrogent les périphériques et les serveurs du réseau pour obtenir des données sur les performances à l'aide de protocoles standard tels que :

- SNMP, protocole de gestion de réseau simple

- WMI, Windows Management Instrumentation

- Et SSH, Secure Shell pour serveur Unix et Linux

Certains NMS prennent en charge les langages de script comme Powershell - pour créer des moniteurs personnalisés pour les serveurs Windows, et les requêtes SQL - pour créer des moniteurs personnalisés pour les bases de données.

Les deux protocoles de supervision les plus utilisés sont SNMP et WMI. Ils fournissent aux administrateurs réseau des milliers de moniteurs pour évaluer l'état de santé de leurs réseaux et des périphériques qui s'y trouvent.

Protocole SNMP (Simple Network Management Protocol)

SNMP est un protocole standard qui permet de collecter des données à partir de presque tous les périphériques connectés au réseau, à savoir : les routeurs, les commutateurs, les contrôleurs de réseau local sans fil, les points d'accès sans fil, les serveurs, les imprimantes, etc.

SNMP fonctionne en interrogeant des « objets ». Un objet est un élément sur lequel un NMS collecte des informations. Par exemple, l'utilisation du CPU est un objet SNMP. L'interrogation de l'objet d'utilisation du CPU renvoie une valeur qu'un NMS utilise pour les alertes et les rapports.

Les objets interrogés par SNMP sont maintenus dans une base d'informations de gestion, ou MIB. Une MIB définit toutes les informations qui sont exposées par le dispositif managé. Par exemple, la MIB d'un routeur Cisco contient tous les objets, définis par Cisco, qui peuvent être utilisés pour surveiller ce routeur, tels que l'utilisation de l'unité centrale, l'utilisation de la mémoire et le statut de l'interface.

Les objets d'une MIB sont catalogués à l'aide d'un système de numérotation normalisé. Chaque objet possède son propre identifiant d'objet, ou OID, unique.

Certains NMS fournissent un navigateur de MIB. Un navigateur de MIB permet aux administrateurs réseau de naviguer dans une MIB pour trouver des objets supplémentaires qu'ils veulent surveiller sur un périphérique.

WMI (Windows Management Instrumentation)

WMI est l'implémentation Microsoft de Web-Based Enterprise Management, une initiative de l'industrie du logiciel visant à développer une norme d'accès aux informations de gestion dans l'entreprise.

Ce protocole crée une interface de système d'exploitation qui reçoit des informations de périphériques exécutant un agent WMI. WMI recueille des détails sur le système d'exploitation, des données matérielles ou logicielles, l'état et les propriétés des systèmes locaux ou distants, des informations sur la configuration et la sécurité, ainsi que sur les processus et les services. Il transmet ensuite tous ces détails au logiciel de gestion du réseau, qui en surveille la santé, les performances et la disponibilité.

Bien que WMI soit un protocole propriétaire pour les systèmes et applications basés sur Windows, il peut fonctionner avec SNMP et d'autres protocoles. Cependant, Microsoft a déprécié les commandes WMI dans Windows en faveur des cmdlets CIM, donc si vous utilisez PowerShell pour gérer WMI, vous devriez plutôt utiliser ces commandes.

Vous souhaitez en savoir plus sur la supervision réseau ?

Essayez ces ressources bien utiles !

Blogs éducatifs

Blogs d’informations

Articles sur les meilleures pratiques

Logiciel de supervision réseau WhatsUp Gold

WhatsUp Gold simplifie la supervision réseau. Grâce à un tableau de bord unifié de gestion du réseau, WhatsUp Gold facilite la supervision, l'alerte et la création de rapports sur les performances de l'infrastructure informatique. Les responsables informatiques peuvent centraliser la supervision des serveurs physiques et virtuels, la supervision des performances des applications, la supervision de la bande passante et la gestion des logs pour éviter les temps d'arrêt et résoudre rapidement les problèmes. WhatsUp Gold permet aux services informatiques de visualiser et de localiser les problèmes de performances réseau tout en en facilitant la découverte, la cartographie et la configuration. Regardez une démo, demandez un devis ou essayez-le.