先日、NASA のジェット推進研究所(Jet Propulsion Lab、JPL)の IT ネットワークがハッキングされていたというニュースが流れました。侵入口として利用されていたデバイス、Raspberry Pi が、およそ10ヵ月もの間、気付かれることなく放置されていたという事実は、NASA その他の政府機関のネットワーク管理に問題があり、セキュリティポリシーが欠如していることをはっきりと示しています。

つまり、NASA(少なくともカリフォルニア州のJPLに関連する部門)には、このデバイスの問題をすぐに検出できるようなごく一般的なセキュリティ・コントロールやセキュリティ・ツールがまったくなかったことになります。IT の世界において、ネットワーク上で気付かれないまま放置される10ヵ月間というのは、とてつもなく長い時間です。これまでの調査では、NASAの職員がこのデバイスをネットワークにインストールしたことはわかりましたが、NASA ではハッキングに内部者が絡んでいたかどうか把握しきれていません。言い換えれば、デバイスをインストールした職員が悪意を持ってそれを行ったかどうかはまだはっきりしていません。

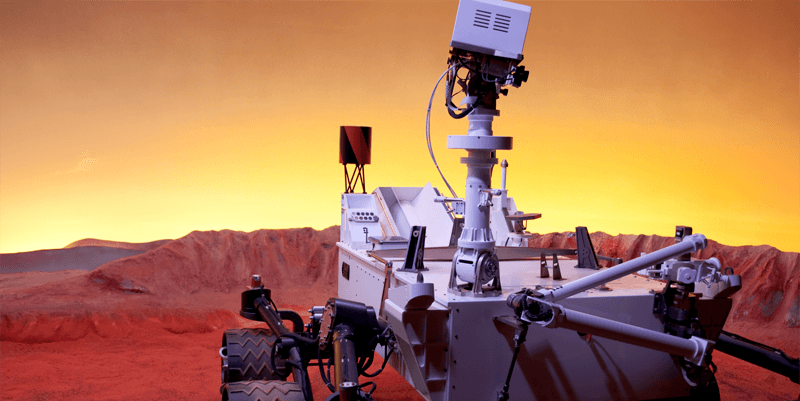

Raspberry Pi は、外部の請負業者、パートナー、そして諸外国の宇宙機関がリモートアクセスすることを可能にするゲートウェイを介して、ミッションデータにアクセスするために使用されました。ミッションには、火星探査車、Curiosity に関するものも含まれます。このタイプの高度な持続的脅威(Advanced Persistent Threat、APT)は、過去の国家主体のサイバー攻撃犯罪者による攻撃と類似していますが、攻撃者が誰であるかは不明であり、まだ誰も罪に問われていません。いずれ、時間が経てば明らかになるでしょう。

NASA がハッキングされたニュース自体も衝撃的ですが、このような問題は実はかなり簡単に回避できるということに気が付くと NASA は何をしているのかと絶句するしかありません。NASA は、IT システムに対するセキュリティ・コントロールを見直す必要があり、少なくとも、求められていないデバイスがネットワークに接続されたときにシステム管理者に通知できるネットワーク検出ツールを導入する必要があります。こういった機能は、ネットワーク監視ソリューションの中核的機能です。

エンドユーザーがセキュリティで保護されていないデバイスをネットワークに接続できないようにすること以外にも、ネットワーク検出を定期的に行うことも重要です。Raspberry Pi などのようなデバイスが半ギガのデータにアクセスしているとしたら、WhatsUp Gold などのネットワーク監視ツールを使用してネットワーク検出を実行することが最も賢明な対処法です。少なくとも、月に1回以上の定期ネットワーク検出が推奨されます。ネットワーク検出は、SNMP、WMI、および/またはデバイスへの ping を介してネットワーク上のすべてのデバイスを識別するプロセスです。

どの IT 部門も、セキュリティには最大の注意を払うべきです。IT 部門がセキュリティ強化のためにできることは、何が何のためにネットワークにアクセスしているのかを把握することです。ネットワークに何が接続されているのかが把握できなければ、ハッキングに利用された Raspberry Pi のようなセキュリティ保護されていないデバイスを特定することはできません。エンドユーザーが存在する限り、シャドーITが問題になる可能性もあります。今日の、デバイスが頻繁に接続されたり切断されたりするダイナミックなネットワークにおいては、単一の不正なデバイスに気付くことは、高度な自動検出ツールなしには困難でしょう。

WhatsUp Gold の検出プロセスは、デバイスタイプ、ベンダー、シリアル番号、ファームウェアとハードウェアのバージョン、デバイスにインストールされているモジュールなど、ネットワーク接続されているすべてのデバイスの完全なインベントリを生成します。インストールされているソフトウェアのレポートを自動生成することもでき、それを活用してインベントリ監査が実施できます。

NASA へのハッキングのニュースで示されたのは、すべてのIT部門がネットワーク監視ツールを使用して定期的にネットワークをスキャンする必要があるという教訓です。