Was ist Netzwerk-Monitoring?

Grundbegriffe und Grundlagen

Netzwerk Monitoring bzw. Netzwerküberwachung ist der Prozess der Erkennung, Abbildung und Überwachung eines Computernetzwerks, um eine optimale Verfügbarkeit und Leistung sicherzustellen. Beim Netzwerk-Monitoring überwacht man die Netzwerke, deren Hardware und und Dienste regelmäßig.

Der einzige Weg, um zu wissen, ob alles in einem Netzwerk effizient arbeitet, ist mit einem Netzwerküberwachungs-Tool wie WhatsUp Gold.

Lernen Sie grundlegende Konzepte wie das OSI-Schichten-Modell, gängige Gerätetypen und die fünf Funktionen von Netzwerküberwachungssystemen kennen.

Open Systems Interconnect (OSI)-Modell

Das Verständnis der grundlegenden Vernetzung beginnt mit dem Open Systems Interconnect-Modell.

Das OSI-Modell standardisiert die Schlüsselfunktionen eines Netzwerks mithilfe von Netzwerkprotokollen. Dadurch können verschiedene Gerätetypen von verschiedenen Anbietern über ein Netzwerk miteinander kommunizieren.

Im OSI-Modell werden die Netzwerkkommunikation in sieben logische Ebenen gruppiert. Zwei Geräte kommunizieren mit OSI-standardisierten Protokollen auf jeder Ebene.

Das OSI-7-Schichten-Modell

| Layer | Funktion |

|---|---|

| Layer 7: Application | Interagiert mit Softwareanwendungen, die eine kommunizierende Komponente implementieren. |

| Layer 6: Presentation | Konvertiert eingehende und ausgehende Daten von einem Präsentationsformat in ein anderes (Datenverschlüsselung, Textkomprimierung). |

| Layer 5: Session | Steuert die Verbindungen zwischen Computern. Stellt die Verbindung her, verwaltet und beendet sie. |

| Layer 4: Transport | Stellt die Datenübertragung von einer Quelle zu einem Zielhost über ein oder mehrere Netzwerke sicher. |

| Layer 3: Network | Weiterleitet von Datenpaketen zwischen zwei Knoten in einem Netzwerk mithilfe einer IP-Adresse |

| Layer 2: Datalink | Stellt eine zuverlässige Verbindung zwischen zwei verbundenen Knoten bereit, indem Fehler auf der physischen Ebene erkannt werden. |

| Layer 1: Physical | Überträgt einen Bitstream über physische Medien wie Koaxial- oder Glasfaserkabel. |

Die Layer Datalink (2), Network (3) und Application (7) werden am häufigsten zur Überwachung verwendet. Netzwerküberwachungssysteme verwenden diese Layer, um die Geräte im Netzwerk und deren Verbindung zu ermitteln, Um Netzwerktopologie Karten zu generieren, und um das Netzwerk zu überwachen.

Gemeinsame Netzwerkgeräte

Router

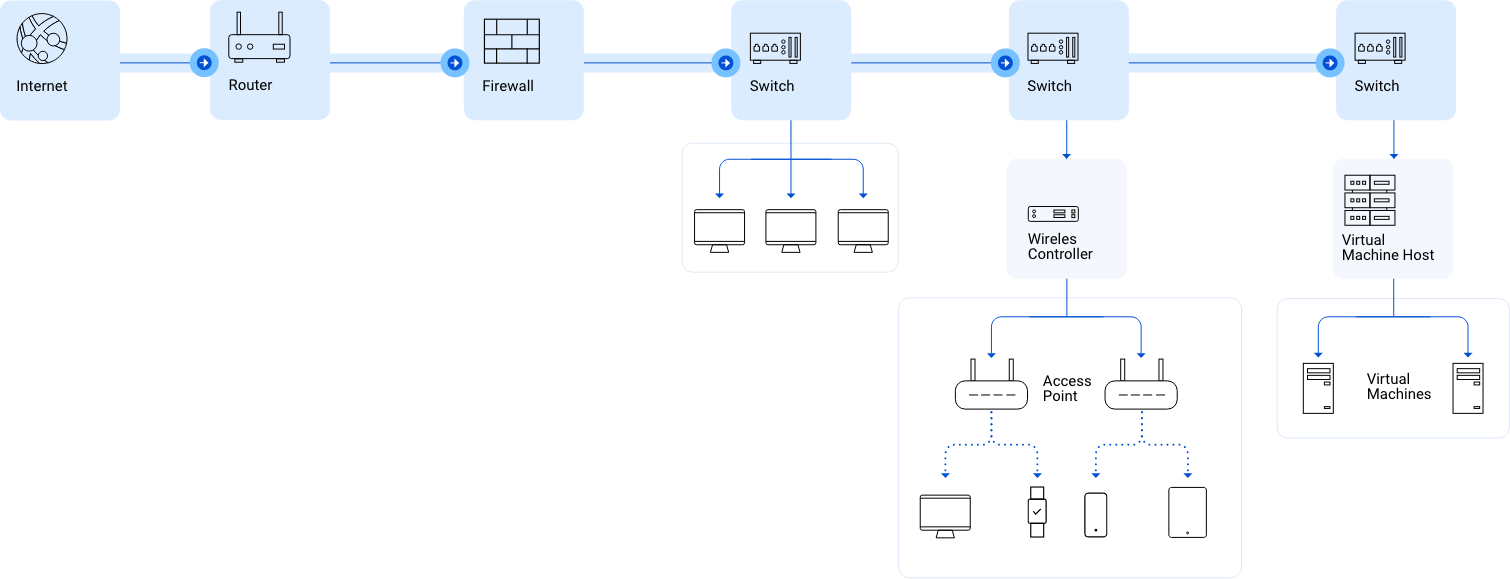

Router verbinden Netzwerke. Zum Beispiel das Verbinden eines privaten Netzwerks mit dem Internet. Ein Router fungiert als Dispatcher und wählt den besten Weg für die Zufahrtsinformationen aus. Router verbinden Benutzer mit dem Internet. Router sind Layer-3-Geräte

Schalter

Switches verbinden Computer, Drucker, Server und andere Geräte mit dem privaten Netzwerk. Ein Switch funktioniert als Controller, der es Geräten im Netzwerk ermöglicht, miteinander zu kommunizieren. Switches sind Layer 2-Geräte

Firewalls

Firewalls schützen Netzwerke. Eine Firewall steuert eingehenden und ausgehenden Datenverkehr basierend auf Regeln. Dadurch wird eine sichere Barriere zwischen einem vertrauenswürdigen privaten Netzwerk und einem nicht vertrauenswürdigen Netzwerk wie dem Internet erstellt.

Server

Netzwerke stellen Anwendungen und Informationen für Benutzer bereit. Anwendungen und Informationen live auf Servern. Ein Server ist eine ausgeführte Instanz oder Kopie einer Anwendung. Server nehmen Anforderungen von Benutzern entgegen und reagieren entsprechend. Wenn Sie z. B. auf eine Website zugreifen, ein Webserver "dient" Webseiten auf Ihrem lokalen Gerät. Weitere Beispiele für Server sind E-Mail-Server und Datenbankaserver.

Wie Daten durch ein Netzwerk geleitet werden

Private Netzwerke sind über Router mit dem Internet verbunden. Informationen werden in Form von Datenpaketen über das Internet gesendet. Jedes Datenpaket enthält eine Ziel-IP-Adresse, mit der Router Informationen von einem Ort zu einem anderen senden. Wenn ein Router ein Datenpaket aus dem Internet empfängt, leitet er es an das private Netzwerk weiter.

In den meisten Netzwerken müssen Datenpakete zuerst eine Firewall passieren. Ziel ist es, schlechten Datenverkehr fernzuhalten und das private Netzwerk sicher zu halten. Eine Firewall filtert dies, indem sie den Datenverkehr zwischen dem Internet und dem privaten Netzwerk filtert. Wenn ein eingehender Datenpaket wird durch Firewall-Regeln gekennzeichnet, es wird aus dem privaten Netzwerk blockiert.

Firewalls steuern auch den Benutzerzugriff zwischen dem Internet und dem privaten Netzwerk. Beispielsweise kann eine Firewall konfiguriert werden, um zu verhindern, dass Benutzer im privaten Netzwerk bestimmte Protokolle wie Peer-to-Peer verwenden. Dies ist eine Möglichkeit, wie Firewalls privaten Netzwerken durch unbefugten Zugriff, Malware und andere Sicherheitsbedrohungen.

Datenpakete, die über die Firewall geleitet werden, werden von einem Switch im privaten Netzwerk empfangen. Switches verbinden Laptops, Server, Drucker und andere Geräte mit dem privaten Netzwerk. Diese Geräte sind über eine Netzwerkschnittstellenkarte mit dem Switch verbunden, oder NIC für kurz. Jede Netzwerkkarte verfügt über eine eindeutige Media Access Control oder MAC-Adresse. Switches übertragen Daten zwischen Geräten, die diese MAC-Adressen verwenden.

Warum ist es wichtig ein Netzwerk zu überwachen?

Warum ist es also wichtig, Netzwerke zu überwachen? Das Netzwerk ist die Lebensader der IT-Infrastruktur. Wenn Netzwerke ausfallen, wird der Informationsfluss, der für Anwendungen und Geschäftsvorgänge erforderlich ist, beendet.

Netzwerke sind dynamische Umgebungen. Netzwerkadministratoren werden ständig aufgefordert, neue Benutzer, Technologien und Anwendungen zu ihren Netzwerken hinzuzufügen. Diese Änderungen können sich auf ihre Fähigkeit auswirken, eine konsistente, vorhersagbare Netzwerkleistung zu liefern.

Wenn Netzwerkprobleme auftreten, werden Netzwerkadministratoren unter Druck gesetzt, die Ursache zu identifizieren, bevor sie sich auf Benutzer, Anwendungen und das Unternehmen auswirkt. Dies ist problematischer bei intermittierenden Leistungsproblemen, die schwer zu replizieren und zu diagnostizieren sind.

Viele IT-Organisationen unterliegen Service Level Agreements oder SLAs.

Service Level Agreements (SLAs)

Was sind SLAs und wie wirken sie sich auf die IT aus? Ein SLA ist ein Vertrag zwischen IT und Brancheninhabern. Die Erfüllung von SLA-Verpflichtungen ist häufig in IT-Vergütungsplänen enthalten. SLAs sind eine Leistungsgarantie. Sie

werden gemessen und gemeldet.

Warum sind SLAs wichtig? Weil schlechte Leistung und Ausfallzeiten teuer sind. Für eine E-Commerce-Website wie LL Ben kann eine Stunde Ausfallzeit Millionen an Umsatzverlusten kosten.

Je anspruchsvoller

das SLA ist, desto teurer ist die Implementierung und Wartung. Für die Bereitstellung von vier oder fünf Neunen müssen Netzwerkadministratoren beispielsweise ihre Netzwerk-Switches in redundanten Paaren konfigurieren UND einen dritten

Switch zur Verfügung haben, der im Fehlerfall ausgetauscht werden kann.

Die fünf Funktionen von Netzwerküberwachungssystemen

Wir haben über die Grundlagen der Vernetzung gesprochen, jetzt sprechen wir über die Grundlagen von Netzwerk-Monitoring-Systemen.

Netzwerküberwachungssysteme bieten fünf grundlegende Funktionen:

- Entdecken

- Kartieren/Mappen

- Monitoring

- Warnungen

- Berichte

Netzwerk-Monitoring-Systeme (im Folgenden auch NMS genannt) unterscheiden sich in den Funktionen, die sie für jede dieser Funktionen bereitstellen.

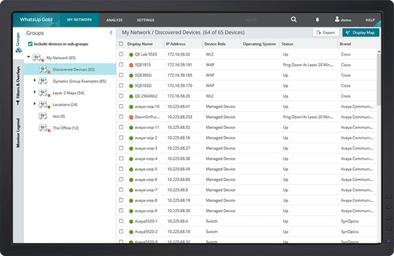

Entdecken Sie: Suchen der Geräte in Ihrem Netzwerk

Die Netzwerküberwachung beginnt mit dem Ermittlungsprozess. Einfach ausgedrückt, wenn Sie nicht wissen, was im Netzwerk ist und wie alles verbunden ist, können Sie es nicht überwachen. Netzwerk-Monitoring-Systeme entdecken die Geräte im Netzwerk – Die Router, Switches, Firewalls, Server, Drucker und mehr.

Netzwerk-Monitoring-Systeme enthalten eine Bibliothek von Überwachungsvorlagen, die definiert, wie ein Gerät überwacht wird. In WhatsUp Gold nennen wir diese Vorlagen Geräterollen.

Geräterollen sind typ- und herstellerspezifisch. Beispielsweise unterscheidet sich das, was Sie auf einem Cisco Router überwachen, von dem, was Sie auf einem Dell Server überwachen.

Wenn ein Netzwerküberwachungssystem den Erkennungsprozess abschließt, weist es jedem ermittelten Gerät automatisch eine geeignete Geräterolle zu.

Netzwerk-Monitoring-Systeme unterscheiden sich in ihren Erkennungsfunktionen. Alle Netzwerk-Monitoring-Systeme erkennen Geräte im Netzwerk. Allerdings werden nicht alle erkennen, wie Geräte mit dem Netzwerk verbunden sind. Beispielsweise kann ein Netzwerk-Monitoring-System einen Server im Netzwerk identifiziert haben. Aber sie wird nicht wissen, was Schalter, mit dem er verbunden ist.

Eine Netzwerk-Monitoring-Systeme mit Layer 2/3-Ermittlung erkennt die Port-zu-Port-Konnektivität zwischen Geräten im Netzwerk. Für eine effektive Netzwerküberwachung – es reicht nicht aus, zu wissen, was sich in einem Netzwerk befindet, Sie müssen wissen, wie alles verbunden ist.

Warum? Da ein Leistungsproblem auf einem Gerät die Leistung eines anderen Geräts beeinträchtigen kann. Wenn z. B. ein Switch ausfällt, können alle Geräte, die mit diesem Switch verbunden sind, nicht über das Netzwerk kommunizieren. Dies ist ein großes Problem, wenn dies der Schalter ist, der die Server, die ein CRM-System der Organisation unterstützen.

Netzwerkpläne: Visualisieren Sie Ihr Netzwerk

Die Augen eines Netzwerks sind ihr wertvollstes Diagnosetool. Ihre Fähigkeit, ihre Netzwerke zu visualisieren, kann Stunden und sogar Tage bei der Fehlerbehebung bei Netzwerkproblemen sparen.

Leider werden Netzwerkverdrahtungsschränke komplex und chaotisch. Dies schränkt die Fähigkeit des Netzwerkadministrators ein, das Netzwerk zu visualisieren, und verhindert die Problemlösung.

Netzwerküberwachungssysteme generieren Netzwerkpläne. Netzwerkpläne sind ein leistungsstarkes First Response-Tool, mit dem Netzwerkadministratoren ihre Netzwerke visualisieren können. Sie bieten eine saubere und geordnete Darstellung des Verdrahtungsschranks. Netzwerkpläne zeigen Geräte und den aktuellen Status an.

Viele Netzwerk Monitoring-Systeme erfordern eine erhebliche Menge an manueller Verarbeitung, um ein Network-Mapping zu erstellen. Einige stellen lediglich ein Zeichenwerkzeug zur Verfügung und verlassen sich auf das Wissen des Netzwerkadministrators, um das Netzwerk abzubilden.

Monitor: Behalten Sie Ihr Netzwerk im Auge

Wie bereits erwähnt, bieten Netzwerküberwachungssysteme schlüsselfertige Geräterollen, die definieren, was überwacht werden soll. Netzwerkadministratoren können Geräterollen ändern oder neue von Grund auf neu erstellen.

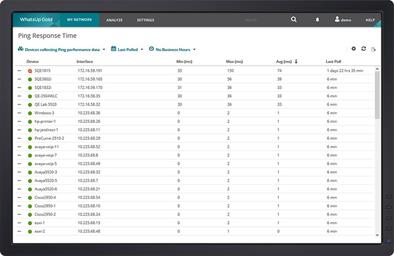

Als Ausgangspunkt sollten Netzwerkadministratoren folgende 5 Dinge für jedes Gerät im Netzwerk überwachen. Dazu gehören Ping-Verfügbarkeit und Latenz sowie CPU-, Arbeitsspeicher-, Datenträger- und Schnittstellenauslastung.

Die meisten Netzwerküberwachungstools bieten Monitore für andere Hardwarekomponenten wie Lüfter und Netzteile in einem Switch und überwachen sogar die Temperatur in einem Verdrahtungsschrank. Sie können auch Netzwerkdienste wie HTTP, TCP/IP und FTP überwachen.

Warnung: Lassen Sie sich benachrichtigen, wenn Geräte ausfallen

Netzwerküberwachungssysteme benachrichtigen Netzwerkadministratoren, wenn etwas schief geht. Sie liefern Benachrichtigungen per E-Mail, Text und Protokollierung.

Durch die schwellenwertbasierte Warnung können Netzwerkadministratoren auf Probleme reagieren, bevor sie sich auf Benutzer, Anwendungen oder das Unternehmen auswirken. Die NMS ist beispielsweise so konfiguriert, dass sie eine Warnung ausgibt, wenn die CPU-Auslastung auf einem Router 80 % überschreitet. Dies ermöglicht die Netzwerkadministrator, um proaktiv zu untersuchen und zu reagieren, bevor der Router vollständig ausfällt.

Leistungsmetriken wie CPU, Arbeitsspeicher und Schnittstellenauslastung schwanken im Laufe des Tages. Sie können Schwellenwerte für einige Sekunden oder Minuten in Zeiten der Spitzennutzung überschreiten. Netzwerk-Admins wollen sich nicht mit diesen kleinen Blips stören lassen. Um dies zu vermeiden, werden NMS-Warnungen mit einem Zeitelement konfiguriert. Wenn die CPU-Auslastung beispielsweise über 10 Minuten 80 % überschreitet, geben Sie eine Warnung aus.

Ob Sie es glauben oder nicht, Netzwerk-Admins müssen essen, schlafen und Zeit mit ihren Familien verbringen. Bei einigen NMSs können Netzwerkadministratoren Sperrzeiten konfigurieren, wenn Warnungen angehalten werden. Zum Beispiel, um Energiekosten zu sparen, Drucker nachts herunterfahren. NMSs kann so konfiguriert werden, dass Warnungen von Druckern in den Abendstunden angehalten werden

Bericht: Bereitstellung von SLAs mit Echtzeit- und historischer Berichterstattung

Netzwerkadministratoren befinden sich in einem kontinuierlichen Lebenszyklus des Entwerfens, Analysierens und Umgestaltens des Netzwerks.

Um diesen Lebenszyklus zu unterstützen, stellen NMSs-Systeme Echtzeit- und historische Überwachungsdaten bereit. Diese Informationen ermöglichen Netzwerkadministratoren:

- So überprüfen Sie, ob Netzwerkdesigns die gewünschten Ergebnisse liefern

- Aufdecken von Trends, die sich auf die Fähigkeit des Netzwerks auswirken könnten, die von Benutzern, Anwendungen und dem Unternehmen geforderte Leistung zu liefern

- So isolieren und beheben Sie Leistungsprobleme schnell

- Und den Beweis zu erbringen, dass die SLA-Verpflichtungen eingehalten werden.

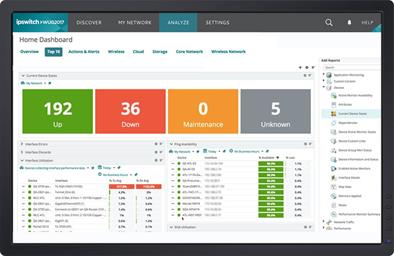

NMSs liefern Überwachungsinformationen in Webseiten, die als Dashboards bezeichnet werden. Dashboards bestehen aus schlüsselfertigen Ansichten. Beispielsweise eine Top-10-CPU-Auslastungsansicht oder eine Top 10-Speicherauslastungsansicht.

Netzwerkadministratoren scannen Zusammenfassungsdashboards, um den Zustand des gesamten Netzwerks zu bewerten. Und führen Sie dann einen Drilldown mit detaillierten Dashboards bestimmter Geräte und Monitore durch, um Leistungsprobleme schnell zu isolieren.

Die meisten NMS sind anpassbar. Netzwerkadministratoren können Dashboards für ihre internen Kunden erstellen – ihre Manager, Geschäftsinhaber, Helpdesk und Gegenstücke, die Systeme und Anwendungen verwalten

Wie überwacht ein Netzwerküberwachungstool das Netzwerk?

Netzwerküberwachungssysteme fordern Netzwerkgeräte und -server mithilfe von Standardprotokollen nach Leistungsdaten ab, z. B.:

- SNMP, Einfaches Netzwerkverwaltungsprotokoll

- WMI, Windows Management Instrumentation

- Und SSH, Secure Shell für Unix und Linux-Server

Einige NMS unterstützen Skriptsprachen wie Powershell – zum Erstellen benutzerdefinierter Monitore für Windows-Server und SQL-Abfragen – zum Erstellen benutzerdefinierter Monitore für Datenbanken.

Die beiden am häufigsten verwendeten Überwachungsprotokolle sind SNMP und WMI. Sie stellen Netzwerkadministratoren Tausende von Monitoren zur Verfügung, um den Zustand ihrer Netzwerke und der Geräte auf ihnen zu bewerten.

Einfaches Netzwerkverwaltungsprotokoll (SNMP)

SNMP ist ein Standardprotokoll, das Daten von fast jedem netzwerkgebundenen Gerät sammelt, einschließlich: Router, Switches, Wireless LAN Controller, Wireless Access Points, Server, Drucker und mehr.

SNMP funktioniert, indem "Objekte" abgefragt werden. Ein Objekt ist etwas, über das eine NMS Informationen sammelt. Beispielsweise ist die CPU-Auslastung ein SNMP-Objekt. Abfragen des CPU-Auslastungsobjekts würden einen Wert zurückgeben, den ein NMS für Reporting.

Die von SNMP abgefragten Objekte werden in einer Verwaltungsinformationsbasis (MIB) verwaltet. Eine MIB definiert alle Informationen, die vom verwalteten Gerät verfügbar gemacht werden. Beispielsweise enthält die MIB für einen Cisco Router alle von Cisco definierten Objekte, die router wie CPU-Auslastung, Speicherauslastung und Schnittstellenstatus überwachen.

Die Objekte in einer MIB werden mit einem standardisierten Zählsystem katalogisiert. Jedes Objekt verfügt über einen eigenen, eindeutigen Objektbezeichner oder OID.

Einige NMSs bieten einen MIB-Browser. Ein MIB-Browser ermöglicht Es Netzwerkadministratoren, durch eine MIB zu navigieren, um zusätzliche Objekte zu finden, die sie auf einem Gerät überwachen möchten.

Windows Management Instrumentation (WMI)

WMI ist die Microsoft-Implementierung von Web-Based Enterprise Management, einer Initiative der

Softwareindustrie zur Entwicklung eines Standards für den Zugriff auf Verwaltungsinformationen im

Unternehmen.

Dieses Protokoll erstellt eine

Betriebssystemschnittstelle, die Informationen von Geräten empfängt, auf denen ein WMI-Agent ausgeführt

wird. WMI sammelt Details über das Betriebssystem, Hardware- oder Softwaredaten, den Status und die Eigenschaften

von Remote-

oder lokalen Systemen, Konfigurations- und Sicherheitsinformationen sowie Prozess- und Dienstinformationen.

Anschließend werden alle diese Details an die Netzwerkverwaltungssoftware weitergeleitet, die den

Netzwerkzustand, die Leistung und die

Verfügbarkeit überwacht.

Obwohl WMI ein proprietäres Protokoll für Windows-basierte

Systeme und Anwendungen ist, kann es mit SNMP und anderen Protokollen arbeiten. Microsoft hat jedoch WMI-Befehle in

Windows zugunsten

von CIM-Cmdlets abgelehnt. Wenn Sie also PowerShell zum Verwalten von WMI verwenden, sollten Sie diese stattdessen

verwenden.

Möchten Sie mehr über die Netzwerküberwachung erfahren?

Probieren Sie diese hilfreichen Ressourcen aus.

Unsere Blogs

Was ist Cloud-Monitoring?

Auch wenn sich Ihre Infrastruktur ganz oder teilweise in der Cloud befindet, muss sie überwacht werden. Dieser Artikel beschreibt das Was und Wie von Cloud-Monitoring.

So gut wie jedes Unternehmen nutzt heute die Cloud in irgendeiner Form. Und es ist einleuchtend: Die Cloud bietet einmalige Geschäftsvorteile, wie beispielsweise Skalierbarkeit und Agilität. Mit zunehmender Cloud-Nutzung steigt jedoch auch die Notwendigkeit, die Performance zu überwachen.

Und hier kommt Cloud-Monitoring ins Spiel. Niemand kann sich verzögerte Antwortzeiten, unterversorgte Workloads, Ausfallzeiten oder Sicherheitslücken leisten. Cloud-Monitoring hilft Ihnen, Antwortzeiten, Verfügbarkeit, Ressourcenverbrauch und Performance zu überwachen sowie potenzielle Probleme im Voraus zu erkennen.

Was ist Cloud-Monitoring?

Cloud-Monitoring ist im Wesentlichen der Vorgang der Überprüfung und Verwaltung des betrieblichen Workflows und der Prozesse innerhalb einer cloudbasierten Infrastruktur oder Ressource. Cloud-Monitoring wird in der Regel durch automatisierte Monitoring-Software implementiert, die einen zentralen Zugriff auf die Cloud-Infrastruktur und deren Kontrolle ermöglicht.

Administratoren können den Betriebsstatus und Zustand von cloudbasierten Geräten und Komponenten überprüfen.

Bedenken, die aufkommen, beziehen sich auf die Art der Cloud-Struktur, die verwendet wird. Wenn Sie einen Public-Cloud-Dienst nutzen, verfügen Sie tendenziell über eingeschränkte Kontrolle und Transparenz bei der Verwaltung und Überwachung der Infrastruktur. Eine Private-Cloud dagegen, wie sie von den meisten großen Unternehmen verwendet wird, bietet der internen IT-Abteilung ein höheres Maß an Kontrolle und Flexibilität bei zusätzlichen Verbrauchsvorteilen.

Unabhängig von der Art der Cloud-Struktur, die Ihr Unternehmen verwendet, ist Monitoring von entscheidender Wichtigkeit für die Performance und Sicherheit

Funktionsweise

Die Cloud umfasst viele bewegliche Teile. Daher muss unbedingt sichergestellt werden, dass alle nahtlos zusammenarbeiten, um die Performance zu optimieren. Cloud-Monitoring umfasst primär folgende Funktionen:

- Website-Monitoring: Verfolgung von Prozessen, Datenverkehr, Verfügbarkeit und Ressourcennutzung cloudbasierter Websites

- Monitoring virtueller Maschinen: Überwachung der Virtualisierungsinfrastruktur und einzelner virtueller Maschinen

- Datenbank-Monitoring: Überwachung von Prozessen, Abfragen, Verfügbarkeit und Nutzung cloudbasierter Ressourcen

- Überwachung virtueller Netzwerke: Überwachung virtueller Netzwerkressourcen, -geräte, -verbindungen und -Performance

- Cloud-Speicher-Monitoring: Überwachung von Speicherressourcen und ihren Prozessen zur Bereitstellung für virtuelle Maschinen, Dienste, Datenbanken und Anwendungen

Cloud-Monitoring erleichtert die Erkennung von Mustern und die Ermittlung potenzieller Sicherheitsrisiken in der Infrastruktur. Zu den wichtigsten Funktionen von Cloud-Monitoring gehören:

- Die Fähigkeit zur Überwachung großer Mengen von Daten über viele verteilte Standorte hinweg

- Einblicke in das Anwendungs-, Benutzer- und Dateiverhalten, um potenzielle Angriffe oder Sicherheitsverletzungen zu erkennen

- Durchgängiges Monitoring, um das Scannen von neuen und geänderten Dateien in Echtzeit sicherzustellen

- Prüf- und Berichtsfunktionen zum Verwalten der Sicherheits-Compliance

- Integration von Monitoring-Tools bei einer Reihe von Cloud-Diensteanbietern

Monitoring in unterschiedlichen Cloud-Umgebungen

Cloud-Monitoring ist beim Betrieb einer Private Cloud aus den weiter oben genannten Gründen (Kontrolle und Transparenz) einfacher, da auf die Systeme und den Software-Stack zugegriffen werden kann. In Public oder Hybrid-Clouds kann Monitoring zwar schwieriger sein. Application Performance Monitoring Tools (APM) ermöglichen jedoch Einblicke in das Performance-Verhalten.

Eine Hybrid-Cloud-Umgebung stellt spezielle Herausforderungen, da sich die Daten in der Private Cloud und in der Public Cloud befinden. Beschränkungen aufgrund von Sicherheit und Compliance können für Benutzer beim Zugreifen auf Daten Probleme verursachen. Administratoren können Performance-Probleme lösen, indem sie festlegen, welche Daten in welcher Cloud gespeichert werden sowie welche Daten asynchron aktualisiert werden sollen. Auch die Datenbanksynchronisierung kann eine Herausforderung sein. Durch Sharding, d. h. die Partitionierung von Daten in kleinere, schnellere und leichter zu verwaltende Teilmengen, können die Probleme jedoch verringert werden.

Eine Private Cloud bietet Ihnen zwar ein höheres Maß an Kontrolle. Trotzdem müssen auch hier Workloads überwacht werden, um eine optimale Performance zu gewährleisten. Ohne ein klares Bild der Workload- und Netzwerk-Performance können Sie weder Änderungen an der Konfiguration oder der Architektur begründen noch die Effektivität von Quality-of-Service-Implementierungen oder anderen Technologien quantifizieren.

APM-Tools sind auch in Private-Cloud-Umgebungen hilfreich. Denn sie arbeiten Hand in Hand mit bestehenden Daten-Monitoring- und Datenverwaltungs-Vorgängen und können die Performance verfolgen, Ergebnisse melden und auf mögliche Dienstunterbrechungen aufmerksam machen.

Best Practices für das Monitoring

Die Gewährleistung einer optimierten Performance und die Minimierung von Ausfallzeiten sind für das Cloud-Monitoring wichtig. Hier finden Sie einige Möglichkeiten zur proaktiven Verwaltung der Cloud und zur Vermeidung häufiger Probleme:

Sicherheit

Sicherheit ist von entscheidender Wichtigkeit in der Cloud. Daher trägt eine strikte Kontrolle über die Daten an allen Endpunkten zur Risikominderung bei. Lösungen zum Durchsuchen und Analysieren von Daten und Ausführen entsprechender Maßnahmen, bevor die Daten das Netzwerk verlassen, tragen zum Schutz gegen Datenverlust bei. Außerdem ist es wichtig, Daten zu durchsuchen, zu überprüfen und zu klassifizieren, ehe sie in das Netzwerk heruntergeladen werden, um Malware und Sicherheitslücken zu vermeiden.

APIs

In der Cloud können zahlreiche Performance-Probleme durch unzureichend konzipierte APIs entstehen. Durch die Verwendung von APIs, die über Objekte und nicht über Operationen betrieben werden, können Sie eine schlechte Cloud-API-Performance vermeiden. Das Ergebnis sind weniger einzelne API-Aufrufe und weniger Datenverkehr. APIs mit konsistentem Design und Datentypbeschränkungen ergeben eine bessere Performance.

Anwendungs-Workflow

Antwortzeit und unterstützende Ressourcen einer Anwendung spielen eine wichtige Rolle, um zu verstehen, was die Performance behindert. Den Workflow einer Anwendung nachzuverfolgen, hilft Ihnen zu erkennen, wo und wann Verzögerungen auftreten.

Workload

Die übermäßige Bereitstellung von Cloud-Diensten, das so genannte Cloud-Sprawl, zehrt an Ressourcen, behindert die Verfügbarkeit und kann die Performance beeinträchtigen. APM-Tools können Ihnen helfen, die Probleme zu finden. Anschließend kann durch Anwendung der entsprechenden Richtlinien und Verfahren Sprawl eingedämmt werden und die Ressourcen- und Netzwerknutzung kann ggf. zurückgenommen werden.

Für das Monitoring der Cloud sind Tools erforderlich, die nicht nur die Performance, den Verbrauch und die Verfügbarkeit nachverfolgen, sondern gleichzeitig auch die sichere Übertragung von Daten gewährleisten. Durch eine entsprechende Lösung und Verwaltung können Unternehmen ein Gleichgewicht finden zwischen der Minderung von Risiken und der Nutzung der Vorteile, die die Cloud bietet.

Testen Sie WhatsUp® Gold Cloud-Monitoring kostenfrei.

Comments

Best Practices-Artikel

WhatsUp Gold Netzwerk-Monitoring-Software

WhatsUp Gold macht die Netzwerküberwachung einfach. Mit einem einheitlichen Netzwerkmanagement-Dashboard erleichtert WhatsUp Gold die Überwachung, Warnung und Bericht über die Leistung der IT-Infrastruktur. IT-Manager können die physische und virtuelle Serverüberwachung, die Überwachung der Anwendungsleistung, die Bandbreitenüberwachung und das Log Management zentralisieren mit einem Bandwidth Monitoring Tool, um Ausfallzeiten zu vermeiden und Probleme schnell zu beheben. Mit WhatsUp Gold kann die IT-Abteilung Netzwerkleistungsprobleme visualisieren und isolieren und gleichzeitig eine einfache Netzwerkerkennung, -zuordnung und -konfiguration ermöglichen. Sehen Sie sich eine Demo an, fordern Sie ein Preisangebot an oder probieren Sie es selbst aus.